CiberSeguridad

Natohub (Agosto de 2025)

“El hacker de Calpe que vulneró a la Guardia Civil y la OTAN antes de cumplir la mayoría de edad”

En el panorama reciente de la ciberdelincuencia en España, el caso de Natohub ha despertado especial atención tanto por la magnitud de sus objetivos como por la brevedad de su trayectoria antes de ser identificado.

Tras este alias —y otros como M100 o DSF— se encontraba un joven de 18 años, residente en Calpe (Alicante), que comenzó a adentrarse en el hacking con apenas 13 años, durante el confinamiento de 2020, formándose de manera autodidacta. Sin vínculos conocidos con organizaciones criminales ni militancia ideológica, desarrolló en solitario las habilidades necesarias para irrumpir en sistemas de alta sensibilidad, desde la Guardia Civil y el Ministerio de Defensa de España hasta organismos internacionales como la OTAN, el Ejército de Estados Unidos o Naciones Unidas.

A lo largo de 2024, sus intrusiones sumaron más de cuarenta ataques documentados. Entre la información comprometida se incluyen 160.000 direcciones de correo electrónico vinculadas a fuerzas de seguridad españolas, 362 perfiles pertenecientes a la OTAN y 42.000 expedientes de la Organización de Aviación Civil Internacional, con datos personales y laborales.

Utilizaba técnicas de explotación de vulnerabilidades y un entramado digital diseñado para mantener el anonimato: múltiples pseudónimos, mensajería cifrada, navegación anónima y más de cincuenta cuentas de criptomonedas para recibir pagos y ocultar el rastro económico. Vendía la información en foros de la dark web, habitualmente a precios muy por debajo de su valor de mercado, lo que los investigadores interpretan como falta de experiencia comercial.

El caso comenzó a fraguarse en febrero de 2024, cuando una asociación madrileña de guías turísticos denunció la sustracción de datos; el rastro condujo a objetivos, como la Fábrica Nacional de Moneda y Timbre, el SEPE o universidades públicas, y en diciembre de ese año se produjo el robo de tres bases de datos críticas de la Guardia Civil y el Ministerio de Defensa, lo que aceleró la intervención de la Unidad Central Operativa.

La detención se produjo el 28 de enero de 2025 en su vivienda, en una operación que contó con la coordinación del Centro Criptológico Nacional, Europol y las autoridades estadounidenses. Durante el registro se incautaron equipos informáticos y activos digitales distribuidos en decenas de monederos virtuales. Pese a la cuantía de la información obtenida y al alcance internacional de sus ataques, mantenía un estilo de vida discreto, sin ostentación, lo que evitó levantar sospechas en su entorno.

El caso de Natohub es paradigmático de una tendencia que preocupa a las fuerzas de seguridad: atacantes cada vez más jóvenes, técnicamente competentes y con recursos limitados, que operan en solitario pero son capaces de comprometer infraestructuras críticas. Un perfil que obliga a reforzar la prevención, la detección temprana y la cooperación internacional para mitigar riesgos antes de que estos alcancen un umbral de daño irreversible.

¿De qué manera actuaba?

En varios de sus ataques, Natohub aplicaba un patrón bastante característico: detectaba una vulnerabilidad conocida pero no parcheada en un portal institucional —a veces algo tan básico como una mala configuración en un gestor de contenidos— y la explotaba para acceder directamente a la base de datos subyacente. Una vez dentro, extraía la información en bloque mediante consultas SQL automatizadas (lo que en jerga se conoce como dumping de bases de datos).

Para borrar sus huellas o, al menos, encubrir el origen real, canalizaba la intrusión a través de una cadena de VPNs y proxys anónimos, y ejecutaba el acceso desde dispositivos desechables o sistemas “limpios” levantados sobre máquinas virtuales. El material robado lo encriptaba antes de moverlo a repositorios temporales cifrados y, desde ahí, lo ofrecía en foros clandestinos, siempre usando mensajería cifrada end-to-end y direcciones de criptomonedas recién generadas para cada transacción.

Este modo de operar le permitía, con medios modestos, comprometer objetivos de muy alto nivel manteniendo un bajo perfil técnico en cuanto a infraestructuras propias, lo que encaja con el perfil de atacante solitario y nómada digital que proyectaba.

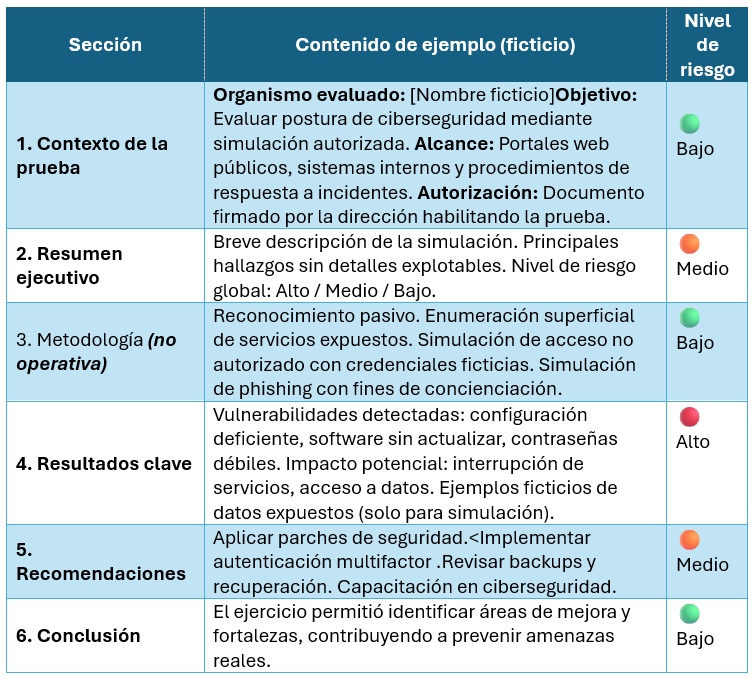

Estructura de Plantilla de Simulación de Intrusión Autorizada